Ruszył Google Fiber

14 listopada 2012, 18:39Mieszkańcy Kansas City są pierwszymi osobami, które mogą skorzystać z usługi Google Fiber. W jej ramach Google oferuje szerokopasmowy dostęp do internetu o przepustowości do 1 gigabita. Miesięczny abonament za usługę wynosi 70 dolarów

Ciąża na trwałe zmienia budowę stopy

4 marca 2013, 18:10Ciąża na stałe zmienia zarówno rozmiar, jak i kształt kobiecych stóp.

XKeyscore wie o Tobie wszystko

1 sierpnia 2013, 11:04Edward Snowden ujawnił kolejne narzędzie wykorzystywane przez NSA do inwigilacji. Tym razem dowiadujemy się o istnieniu najprawdopodobniej najpotężniejszego programu tego typu - XKeyscore. Pozwala on na nieautoryzowany dostęp i przeszukiwanie olbrzymich baz danych zawierających e-maile, zapisy czatów i historie surfowania po sieci milionów osób. To najszerzej rozpowszechnione narzędzie inwigilacyjne w internecie.

23andMe ma problemy z FDA

26 listopada 2013, 17:32Amerykańska Agencja ds. Żywności i Leków (FDA) nakazała firmie 23andMe zaprzestanie sprzedaży testu genetycznego. Założona przez żonę Siergieja Brina firma, w którą Google zainwestował kilka miliardów dolarów, jest największym graczem na amerykańskim rynku

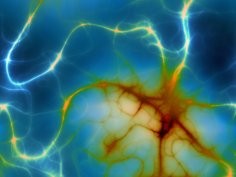

Psy mają obszary głosowe tak jak ludzie

21 lutego 2014, 10:43Umieszczając psy w skanerze do funkcjonalnego rezonansu magnetycznego (fMRI), węgierscy naukowcy stwierdzili, że w ich mózgach występują obszary dedykowane głosowi. Tak jak nasz, psi mózg jest ponadto wrażliwy na akustyczne wskazówki emocji.

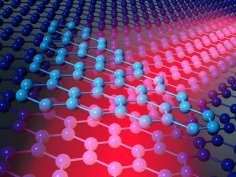

O krok bliżej do grafenowych układów plazmonicznych

30 maja 2014, 05:01Fotony mogą zastąpić elektrony w roli nośnika informacji w elektronice. Problem jednak w tym, że urządzenia fotoniczne nie mogą być mniejsze niż długość fali światła, a to oznacza, że muszą być wielokrotnie większe niż obecnie wykorzystywane podzespoły elektroniczne.

Launch America - nowy program NASA

17 września 2014, 09:04NASA ogłosiła program „Launch America”, w ramach którego prywatny biznes na zlecenie Agencji ma wynosić jej astronautów w przestrzeń kosmiczną. Pierwszy taki lot miałby się odbyć w 2017 roku.

Jutro siedem biuletynów bezpieczeństwa

8 grudnia 2014, 10:12Microsoft poinformował, że jutro, 9 grudnia, w ramach Patch Tuesday udostępni siedem biuletynów bezpieczeństwa. Trzy z nich zostały uznane za krytyczne, a cztery za ważne. Wraz z krytycznymi biuletynami zostaną dostarczone poprawki dla dziur, które można wykorzystać zdalnie

Ceres coraz bardziej tajemnicza

14 kwietnia 2015, 10:34Im więcej dowiadujemy się o Ceres – planecie karłowatej znajdującej się pomiędzy Marsem a Jowiszem – tym bardziej tajemnicza się ona wydaje. Astrofizycy mają nadzieję, że misja Dawn pozwoli przetestować hipotezę mówiącą, że Ceres to bogaty w wodę „embrion” planetarny pochodzący z początków Układu Słonecznego.

Insulinooporność zwiększa ryzyko alzheimera

28 lipca 2015, 11:09Amerykańscy naukowcy natrafili na silny związek między insulinoopornością a pogorszeniem funkcjonowania pamięciowego. Zwiększa to ryzyko choroby Alzheimera.